新闻公告

SQL注入攻击原理及防御策略

发布时间:2024-01-31 09:39

一.什么是SQL注入

SQL注入,一般指web应用程序对用户输入数据的合法性没有校验或过滤不严,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,在不知情的情况下实现非法操作,以此来实现欺骗数据库服务器执行非授权的任意查询,从而进一步得到相应的数据信息。 总的来说就是,攻击者通过系统正常的输入数据的功能,输入恶意数据,而系统又未作任何的校验,直接信任了用户输入,使得恶意输入改变原本的SQL逻辑或者执行了额外的SQL脚本达,从而造成了SQL注入攻击。

二.SQL注入的危害及案例

1.SQL注入攻击的危害

SQL注入攻击的危害有很多,比如:

使得系统业务功能异常或者失效

恶意的破坏,比如修改数据,删数据,删表等恶意破坏;

探查数据库类型,结构,获取数据库敏感数据,造成数据泄露;

修改数据库配置,控制服务器,进行恶意活动等

sql注入过程及危害,如图:

2.业界的案例

2011年6月,LulzSec的黑客组织攻击了索尼公司网站,并获取了100万用户的个人信息,包括用户名,密码,家庭住址,生日等一些敏感信息。造成了很大的影响。LulzSec组织声称入侵手段就是简单的SQL注入技术,通过SQL注入,就获取到了全部的敏感信息。

由此可以看出,SQL注入攻击的危害很多,其实最主要还是对系统的正常运行,数据安全等有很大的威胁,一旦造成敏感数据泄露,就将会是很严重的事件,也将会对公司的业务和声誉造成很大的影响。因此这就要求我们系统设计开发人员要有安全意识,系统设计和开发中就要做好防御策略,从而使系统更加健壮。

三.SQL注入防御策略

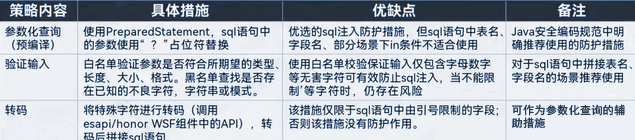

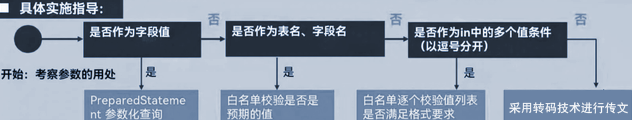

目前要的防御方案主要包括:参数化查询(预编译),输入验证,以及转码。各策略内容和措施如下:

单一的策略并不是最可靠的,需要多种防御策略结合使用,多重防御,提升防御的坚固性。建议采用如下方案:

上一篇: 游戏盾的原理(详情)

下一篇: 什么是僵尸网络